Retourner à : Active Directory : les bases

Introduction

Pour gérer certains types d’opérations dans un environnement Active Directory, on retrouve des maîtres d’opérations qui sont au nombre de 5. On les appelle aussi rôle FSMO (Flexible Single Master Operation).

Un contrôleur de domaine peut avoir aucun ou plusieurs rôles. Un rôle ne peut être que sur un seul contrôleur de domaine.

Sur les 5 rôles, 2 sont uniques dans la forêt et 3 sont uniques par domaine.

Dans un envrionnement mono domaine, nous aurons 5 maitres d’opérations et dans un environnement ayant un sous-domaine (domaine enfant), nous aurons 8 maitres d’opérations.

Les rôles FSMO

Contrôleur de schéma

Le contrôleur qui à le rôle contrôleur de schéma est le seul contrôleur de domaine autoriser à apporter des modifications au schéma Active Directory et il a également la charge de la propagation des modifications de la partition sur les autres copies des contrôleurs de domaine de la forêt.

L’absence temporaire de ce maitre d’opération m’empêche pas le bon fonctionnement de l’environnement Active Directory. Cependant l’installation de certains logiciels comme Exchange nécessite que le maitre d’opération soit en ligne car des modifications sont apportés au schéma. L’installation d’un contrôleur de domaine avec une nouvelle version de Windows Server peut également nécessite que le rôle soit disponible.

Ce rôle est unique dans la forêt.

Maître d’attribution de noms de domaine

Le Maître d’attribution des noms de domaine gère l’ajout et la suppression de domaine dans la forêt Active Directory.

Ce type de changement étant rare, le rôle peut temporairement être indisponible.

Ce rôle est unique dans la forêt.

Émulateur PDC

L’émulateur PDC (Primary Domain Controller) assure les fonctions suivantes dans le domaine :

- Source de temps pour les autres ordinateurs.

- Propagation des changements de mot de passe et verrouillage des comptes

- Source principale pour l’édition des stratégies de groupes (GPO) afin d’éviter tous conflits.

- Assure la rétrocompatibilité pour les domaines NT.

L’absence de l’émulateur PDC se fait généralement ressentir rapidement et il est possible que les utilisateurs aient du mal à se connecter.

Ce rôle est unique dans le domaine.

Maître RID

Le maître des ID relatifs (RID) à pour rôle de distribuer aux contrôleurs de domaines des pool RID afin de s’assurer que chaque contrôleur de domaine génère des SID uniques pour les objets.

L’absence temporaire de ce maitre d’opération est toléré.

Ce rôle est unique dans le domaine.

Maître d’infrastructure

Le maître d’infrastructure à pour rôle de gérer les références inter-domaine des objets de son domaine dans un autre domaine.

Dans un environnement mono-domaine, ce maitre d’opération à peu d’importance.

L’absence temporaire de ce maitre d’opération est toléré.

Ce rôle est unique dans le domaine.

Trouver les rôles FSMO

Maintenant que nous avons vu les 5 maîtres d’opérations, nous allons voir comment les trouver dans le domaine.

Dans un environnement où il y a un seul contrôleur de domaine,il doit normalement avoir les 5 rôles.

Le plus simple pour trouver les maîtres d’opération est d’utilisé l’utilitaire netdom ou des cmdlet PowerShell.

Il est possible de le faire graphique, mais cela implique d’ouvrir 3 consoles différentes et d’enregistrer le console Schéma.

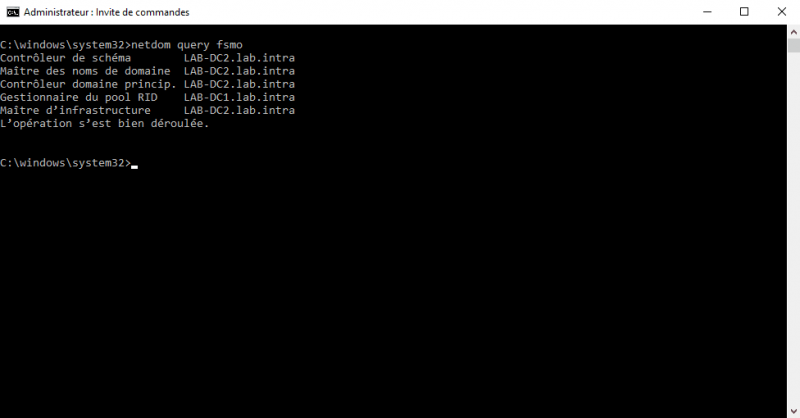

NETDOM

Depuis un contrôleur de domaine, ouvrir une invite de commande et entrer la commande suivante pour afficher les 5 rôles avec le contrôleur de domaine.

netdom query fsmoPowerShell

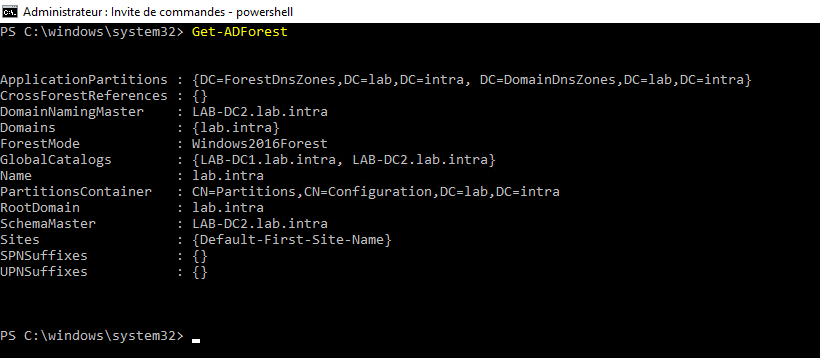

Pour avoir les rôles FSMO en PowerShell il faut utiliser les cmdlet Get-ADforest et Get-ADDomain. La première cmdlet va nous retourner des informations sur la forêt dont les 2 rôles FSMO et la seconde des informations sur le domaine avec les 3 maitres d’opérations.

Transférer les rôles FSMO

Il est possible de transférer les rôles FSMO d’un contrôleur de domaine à un autre. Cette opération est faite quand l’on retire un contrôleur de domaine de l’environnement et que celui-ci porte un ou plusieurs rôles.

Il existe deux types de transfert :

- Le transfert normal, qui est utilisé quand le contrôleur de domaine est en ligne.

- Le transfert forcé (seize = saisir) lors que le contrôleur est hors ligne.

Comme pour l’affichage des rôles, il est possible de faire le transfert normal en utilisant les consoles d’administration.

Dans cette leçon, nous allons voir comment utiliser l’utilitaire NTDSUTIL et la cmdlet PowerShell Move-ADDirectoryServerOperationMasterRole.

Transfert avec NTDSUTIL

Depuis une invite de commande sur un contrôleur de domaine.

> ntdsutil > roles > connections > connect to nom_du_dc_qui_va_recevoir_le_role > q

Entrer l’une des commandes ci-dessous pour faire le transfert normal :

# Maitre d'attribution > transfer naming master # Contrôleur de schéma > transfer schema master # Maitre RID > transfer RID master # Emulateur PDC > transfer pdc # Maitre infrastructure > transfer infrastructure master

Entrer l’une des commandes ci-dessous pour faire le transfert forcer (seize) :

# Maitre d'attribution > seize naming master # Contrôleur de schéma > seize schema master # Maitre RID > seize RID master # Emulateur PDC > seize pdc # Maitre infrastructure > seize infrastructure master

Transfert avec Move-ADDirectoryServerOperationMasterRole

La cmdlet Move-ADDirectoryServerOperationMasterRole est plus simple à utiliser, depuis un contrôleur de domaine ouvrir une fenêtre PowerShell.

Transfert normal :

Move-ADDirectoryServerOperationMasterRole -Identity " nom_du_dc_qui_va_recevoir_le_role " -OperationMasterRole "Identiant_du_role"

Transfert forcé : il suffit de rajouter le paramètre -force à la commande.

Move-ADDirectoryServerOperationMasterRole -Identity " nom_du_dc_qui_va_recevoir_le_role " -OperationMasterRole "Identiant_du_role" -force

Lien :

- Les rôles FSMO sur rdr-it.com où vous trouverez des exemples de transfert.